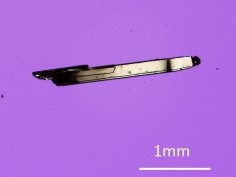

Postulują istnienie fermionu Weyla typu II

26 listopada 2015, 13:53Międzynarodowa grupa badawcza postuluje istnienie nowej cząstki zwanej fermionem Weyla typu II. Ma ona być obecna w metalach. Gdy metale zawierające tę cząstkę zostaną poddane działaniu pola magnetycznego, stają się izolatorami dla prądu płynącego w jednym kierunku, a przewodnikami dla przyłożonego w innym

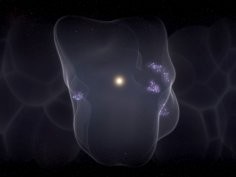

Poznaliśmy historię Bąbla Lokalnego. Otaczająca nas pustka zaczęła się tworzyć 14 milionów lat temu

14 stycznia 2022, 10:06Ziemia wraz z Układem Słonecznym znajduje się w szerokiej na setki lat świetlnych pustce otoczonej tysiącami młodych gwiazd. Pustka ta, w której średnia gęstość materii międzygwiezdnej jest 10-krotnie mniejsza niż w Drodze Mlecznej, zwana jest Bąblem Lokalnym. Naukowcy postawili sobie za zadanie odtworzenie historii naszego galaktycznego sąsiedztwa. Wykazali, jak szereg wydarzeń, które rozpoczęły się przed 14 milionami lat, doprowadził do stworzenia bąbla

Badanie potwierdza, że ultraintensywne źródła rentgenowskie przekraczają limity promieniowania

12 kwietnia 2023, 09:23Ultraintensywne źródła rentgenowskie (ULX) generują około 10 milionów razy więcej energii niż Słońce. Są tak jasne, że wydają się przekraczać granicę jasności Eddingtona o 100-500 razy, stanowiąc dla naukowców zagadkę. Opublikowane niedawno badania potwierdzają, że ULX rzeczywiście przekraczają jasność Eddingtona, a wszystko to prawdopodobnie dzięki niezwykle silnym polom magnetycznym, zmieniającym interakcje pomiędzy światłem a materią

Ocieplenie przez freony, a nie przez CO2?

23 grudnia 2009, 09:50Najważniejszą przyczyną wzrostu temperatur w latach 1950-2000 były freony, a nie ditlenek węgla - uważa prof. Qing-Bin Lu z University of Waterloo.

Badana m.in. przez Polaków porowata ciecz jonowa została „Cząsteczką roku”

22 grudnia 2020, 15:43Porowata ciecz jonowa, badana m.in. na UAM, wygrała w plebiscycie na cząsteczkę roku 2020. W konkursie ogłoszonym przez czasopismo Chemical & Engineering News można było głosować na opisane w tym roku molekuły nie mające związku z COVID-19.

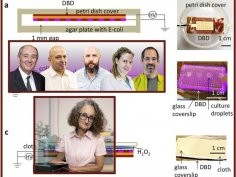

Ręczny generator plazmy dla konsumentów pozwala pozbyć się ponad 99,99% bakterii z powierzchni

15 kwietnia 2021, 19:03W czasie pandemii COVID-19 znacznie wzrosło zapotrzebowanie na środki odkażające różne powierzchnie, od klamek w drzwiach przez długopisy po osobiste stroje ochronne. Naukowcy z Princeton Plasma Psysics Laboratory (PPPL) oraz New Jersey Institute of Technology (NJIT) zaprezentowali pierwsze niewielkie konsumenckie urządzenie do generowania niskotemperaturowej plazmy, które pozwala na szybkie dezynfekowanie powierzchni bez konieczności przechodzenia specjalistycznego szkolenia.

Japońska premiera PlayStation 3

12 listopada 2006, 19:26Sklepy elektroniczne wyprzedały w dniu premiery konsole PlayStation 3. Przed drzwiami marketów tłoczyły się tysiące miłośników, którzy od kilku godzin czekali na mrozie na otwarcie sklepów.

Ceny SSD będą mocno spadały

26 stycznia 2015, 09:11Zdaniem CK Changa, dyrektora generalnego firmy Apacer, która produkuje m.in. dyski SSD, w drugiej połowie bieżącego roku dojdzie do znaczącego spadku ceny tych urządzeń

Lukrecja Borgia - czarny charakter w jasnym świetle

9 stycznia 2009, 13:13Lukrecja Borgia, córka papieża Aleksandra VI, nie ma najlepszej opinii. Według powszechnie znanej czarnej legendy była trucicielką i rozpustnicą utrzymującą stosunki z własnym ojcem oraz braćmi. Najnowsze badania profesor Diane Yvonne Ghirardo z University of Southern California ukazują jednak Lukrecję w innym świetle.

Twórczy efekt uboczny leczenia dopaminą

24 lutego 2012, 12:37W chorobie Parkinsona dochodzi do zniszczenia neuronów istoty czarnej, które wytwarzają dopaminę. Leczenie polega więc na podawaniu leków przekształcających się w dopaminę lub zwiększających wydzielanie endogennego neuroprzekaźnika. Efektami ubocznymi terapii są m.in. hiperseksualność oraz hazard, a teraz do tej listy dopisano kolejną pozycję - niepohamowaną chęć poświęcenia się sztuce.